Verbreed je cyber security kennis met de FHICT Blue Team training

Tijdens dit semester hebben twee project groepen de taak gekregen om een virtuele trainingsomgeving te maken. Het doel is om je cyber defence vaardigheden verder te verbeteren. In deze blog zal ik het hebben over de virtuele omgeving die is opgezet welke technologieën er gebruikt zijn en het verloop van het project.

Doel van het project

Het idee van het project is ontstaan doordat er een nieuw semester 4 cyber security is ontstaan. Ook is er aangegeven dat de training gebruik zou worden voor de studenten van de I-Traineeship van de overheid. De I-Traineeship is een 2-jarig programma waarbij net afgestudeerde ervaring op kunnen doen binnen de IT. Het doel is om op een actieve manier deze studenten kennis te laten maken met cybersecurity. Met behulp van software en technologieën die worden gebruikt in een Security Operation Centers (SOC’s) zullen real life scenario’s worden behandeld.

De focus van de studenten liggen op de volgende punten:

Nieuwe semester 4 cyber security studenten.

- Cybersecurity kennis op doen en verbreedden.

- Basis SOC, CSIRT en security analysis training.

Rijks I-Traineeship studenten:

- Cybersecurity kennis op doen en verbreedden

- Cyber threats, Incident response, SOC

Eisen opdrachtgever

Het doel is om een trainingsomgeving en playbook te ontwikkelen voor Red Team vs Blue Team training die:

- Aantrekkelijk en motiverend is voor studenten en trainees

- Bevat typische en state-of-the-art aanvals- en verdedigingssystemen en -procedures

- Traint de studenten hoe ze efficiënt en verantwoord kunnen handelen, onder druk.

- Is eenvoudig in te zetten, te automatiseren en te onderhouden

- Is veilig en stabiel

- Schaalbaar voor kleine en grotere groepen, toegankelijk van binnen en buiten Fontys

- Is professioneel geformatteerd voor interne en externe klanten.

Playbook

Om ervoor te zorgen dat training echt lijkt zijn er een aantal real life scenario’s bedacht waarbij de red en blue teams mee aan de slag gaan. Er zijn meerdere verhaallijnen bedacht om de real life scenario’s aan bod te laten komen.

Na een enquête die is gehouden bij de toekomstige semester 4 studenten is er gebleken dat niet iedereen beschikt over dezelfde basiskennis hierdoor hebben opnieuw gekeken naar de moeilijkheidsgraad van de taken.

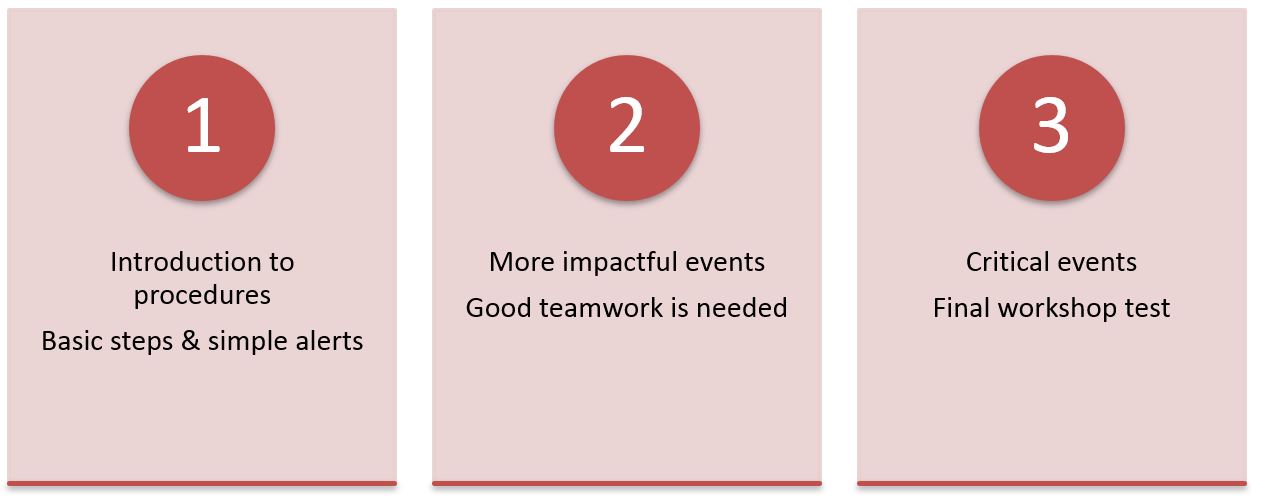

De workshop is ingedeeld in drie fases waarbij iedere fase steeds moeilijker wordt.

Workshop structuur

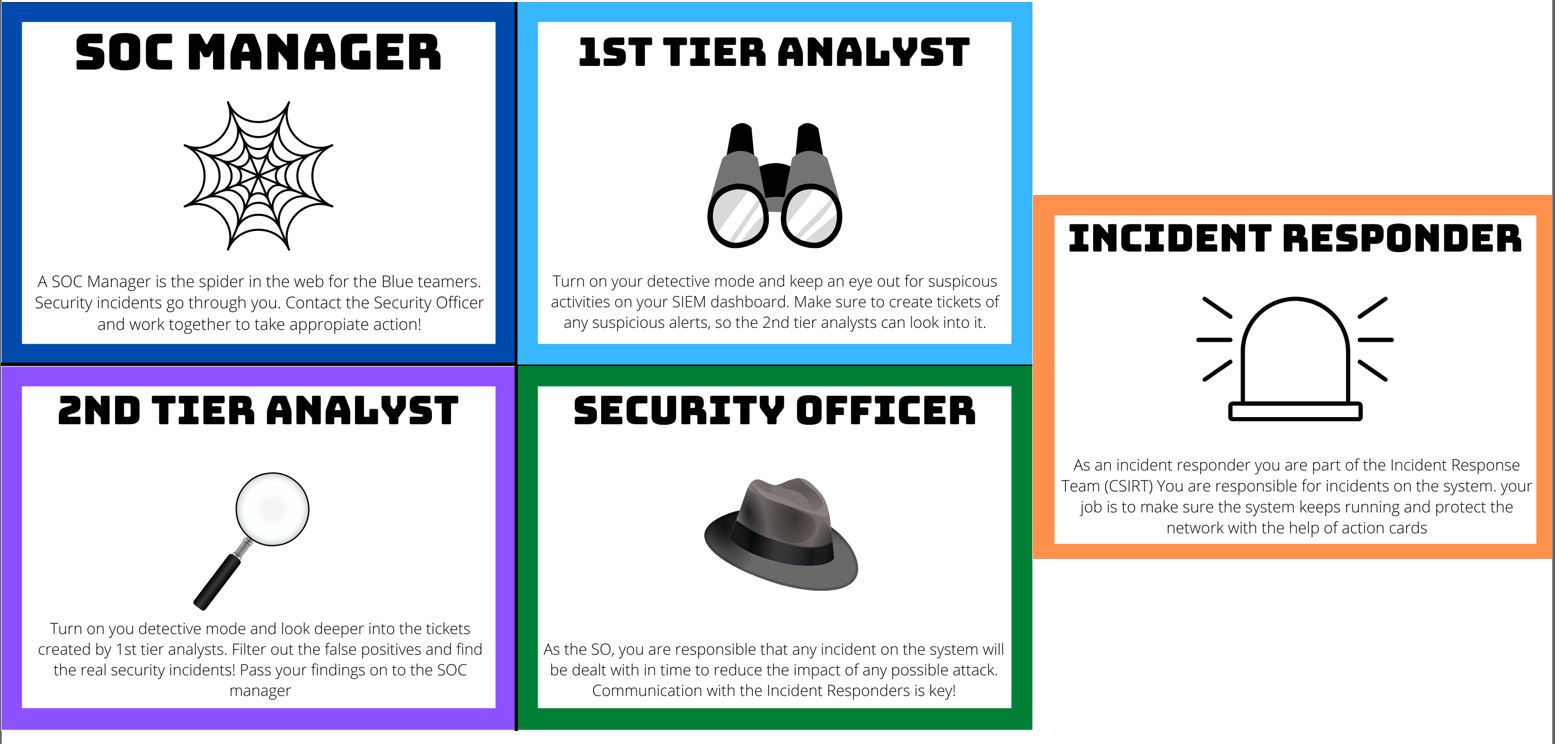

De docent zal een introductie gegeven op basis van het tutorplaybook. Na dat de introductie zullen de studenten een rol kiezen. Deze staan op een fysiek kaartje met een kleine beschrijving op de voorkant. Op de achterzijde van de actiekaart is meer info te vinden.

De docent zal de workshop begeleiden met het gebruik van het tutorplaybook. De tutorplaybook bevat de introductie, verhaallijn, red team aanvallen en de antwoorden van de opdrachten. De studenten worden verdeeld op basis van de uitgekozen rol.

De soc manager en de analisten maken deel uit van het SOC team, zij zijn verantwoordelijk voor het opsporen en rapporteren van incidenten met behulp van het SIEM en ticketing systeem. De incidenten worden vervolgens gecommuniceerd naar de security officer en incident responders, die verantwoordelijk zijn voor de afhandeling van de incidenten.

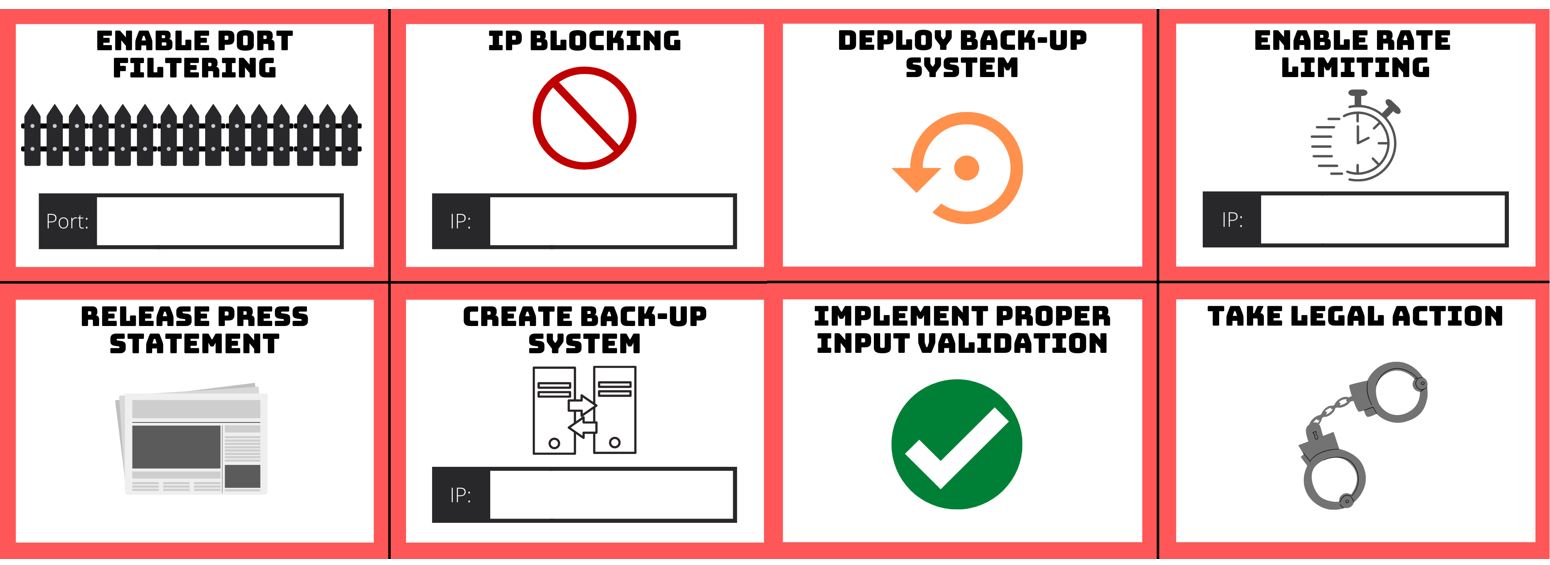

De incident responders moeten de juiste actiekaart inleveren met de juiste informatie om een incident aftehandelen. Deze actiekaarten worden ingeleverd bij de docent en zal in zijn tutorplaybook controleren of de actie correct is. Indien correct wordt de aanval gestopt en kan de verhaallijn worden voortgezet, indien niet correct zal de aanval blijven plaatsvinden totdat deze is opgelost.

Technologieën

Een belangrijke eis was om gebruik te maken van bestaande SOC tooling. Als groep hebben wij de volgende opensource tooling gebruikt:

SIEM: Elk stack (Elasticsearch, Logstash and Kibana)

The ELK Stack is a combination of three services that result in a Security Information and Event management (SIEM) system.

Log transfer: Filebeat

Filebeat is a lightweight shipper for forwarding and centralizing log data

Ticketing System: Zammad

Zammad is a free open source, fully featured web-based ticketing system for helpdesk or customer support.

NIDS: Suricata

Suricata is a free and open source, mature, fast and robust network threat detection engine.

We chose Suricata for our Network Intrusion detection system (NIDS).

HIDS: Wazuh

Wazuh is a free, open source and enterprise-ready security monitoring solution for threat detection, integrity monitoring, incident response and compliance.

Deployment: Ansible

Ansible is a software tool that provides simple but powerful automation for cross-platform computer support.

Virtuele omgeving

De blue team maakt gebruik van de ticketing systeem en het Kibana-dashboard om al hun werk te doen. De red team zal gebruik maken van de red team attack dashboard.

De verschillende technologieën zullen moeten worden geïnstalleerd (Github repo). Na de installatie zal de virtuele omgeving er als volgt uit zien:

Conclusie

In het begin was het erg onduidelijk wat er precies gevraagd werd maar na goed communiceren met de opdrachtgevers is dit steeds duidelijker geworden. De FHICT Blue Team training zal een goed beeld geven van hoe een Security operations center (SOC) te werk gaat.

Het is belangrijk dat de studenten de concepten leren en niet specifiek hoe een bepaalde tool werkt. De manier van kennis op doen door deze workshop is heel anders dan vanuit een boek. Mede door dat de workshop bestaat uit real life scenario’s ben ik ervan overtuigd dat studenten de kennis sneller op zich zullen nemen.

Als er meer tijd over was voor het project had ik graag een demo workshop willen houden om te kijken naar het verloop, tijdsduur en of wij niet iets vergeten zijn.

Voor mij is het ieder geval een geslaagd project!

Voor een virtuele demo bekijk het volgende filmpje: